Oktober 2014

öffentlich erreichbare Server trifft nach dem „Heartbleed“ Bug nun ein weiteres Sicherheitsrisiko: Die Shellshock Sicherheitslücke.

Von dem Bug sind prinzipiell Linux und MAC Systeme betroffen. Server, welche davon direkt im Internet erreichbar sind, sollten auf jeden Fall aktualisert werden. Die Sicherheitslücke besteht bereits seit einem längerem Zeitraum. Allerdings ist Sie als Risiko erst in aktuellster Zeit identiviziert worden.

Worin besteht die Sicherheitslücke?

„Einfach gesagt, kann über Bash fremder Code in ein Betriebssystem eingeschmuggelt werden. Ausgenutzt wird dabei der Umstand, dass Bash nicht nur von Menschen bedient werden kann, sondern auch von anderen Computerprogrammen. Webserver etwa nutzen Bash, um dem Betrachter von Internetseiten eine auf sein Gerät und seinen Browser angepasste Version der Seite zu liefern. Dabei übermittelt der Computer des Internetnutzers etwa die Information, dass dieser den Browser Google Chrome benutzt. Dies «merkt» sich dann das Programm.

Offenbar erkennt Bash nun aber nicht, wenn ihm statt solcher harmloser Informationen möglicherweise gefährlicher Code übermittelt wird.“ ( Quelle: http://www.tagesanzeiger.ch/digital/internet/Shellshock-doppelt-sogefaehrlich-wie-Heartbleed/story/30764868 )

Ausführliche Informationen zu dem Bug:

http://www.pro-linux.de/news/1/21600/shellshock-sicherheitsluecke-im-rueckblick.html

Wie kann die Lücke geschlossen werden?

Login als root in der Text Konsole:

Schnell Test:

env x='() { :;}; echo vulnerable‘ bash -c „echo Wenn Warnungen zuvor ausgegeben wurden, dann

bash updaten bitte“

Bei aktiver Internet Verbindung kompletten Test ausführen:

curl https://shellshocker.net/shellshock_test.sh | bash

Anschließend erhält man auf der Konsole einige Ausgaben:

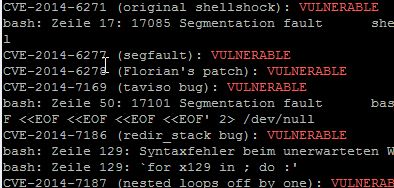

CVE-2014-6271 (original shellshock): VULNERABLE

bash: Zeile 17: 17085 Segmentation fault shellshocker=“() { x() { _;}; x() { _;} <<a; }“ bash -c date 2> /dev/null

CVE-2014-6277 (segfault): VULNERABLE

CVE-2014-6278 (Florian’s patch): VULNERABLE

CVE-2014-7169 (taviso bug): VULNERABLE

bash: Zeile 50: 17101 Segmentation fault bash -c ‚true <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF‘ 2> /dev/null

CVE-2014-7186 (redir_stack bug): VULNERABLE

bash: Zeile 129: Syntaxfehler beim unerwarteten Wort `x129′

bash: Zeile 129: `for x129 in ; do :‘

CVE-2014-7187 (nested loops off by one): VULNERABLE

CVE-2014-//// (exploit 3 on http://shellshocker.net/): not vulnerable

VULNERABLE Ausgaben bedeutet, dass Ihr System aktualisiert werden muss.

Aktualiserung der bash:

curl https://shellshocker.net/fixbash | sh [RETURN]

Wenn es ein Problem gibt, kann versucht werden die bash über die jeweilige Betriebssystem Update Funktion zu aktualiseren:

z.B: apt-get update; apt-get install –only-upgrade bash

Hierzu lesen Sie die Dokumentation zu Ihrer jeweiligen Linux Distribution.

Gerne stehen wir Ihnen bei Fragen zur Seite. Weiter lesen…